什麼是網路攻擊鏈(Cyber Kill Chain)?認識MITRE: ATT&CK,以及如何從攻擊鏈中落實資安防禦

Mandy Lin / Marketing Specialist

「做資安是不是一定得花大錢?」

隨著數位化腳步加快,企業資安意識提升,相信有很多企業主有這個困惑,甚至產生逃避心理:只要我沒被打,就不會有事。但是據統計,亞洲的駭客平均潛伏期長達76天,有5成企業在事發前8小時仍完全不知道遭鎖定,企業主怎麼能心存僥倖呢?

資安是必要的投資,但比起花的多或少,更重要的是花在節骨眼上。企業要做好資安防禦,就要先掌握駭客在想什麼、怎麼行動,才可以發展對應措施與戰略,針對組織現有環境狀態分析弱點,甚至是預判可能的風險。

Cyber Kill Chain 又被譯為網路殺傷鏈、網路攻擊鏈,由美國國防承包商 Lockheed Martin所提出,他們將網路攻擊分為7個標準化階段:

- Reconnaissance 偵查弱點:

攻擊者選擇攻擊目標,蒐集情報,辨識目標弱點。此階段應定期檢查可疑的掃描作業、更新修復系統漏洞、管理防火牆設定等。

- Weaponization 製造武裝:

根據探查到的弱點,著手製作武器,可能是自動化程式或惡意連結。

- Delivery 傳送攻擊:

將攻擊工具送到目標環境中,例如將釣魚信件寄至目標信箱。

- Exploitation 觸發惡意程式(踩中陷阱):

入侵者的攻擊或惡意程式遭觸發,例如點擊釣魚信中的惡意連結。

- Installation 安裝惡意程式(陷阱生效):

若未阻斷觸發,惡意程式被執行安裝到目標環境中,需要即時隔離。

- Control 控制系統與網路:

攻擊者逐漸控制目標環境與系統,潛伏於環境中或橫向移動探查權限。

- Action 取得最高權限並發動攻擊

攻擊者取得系統最高權限後將可以查看或利用機敏資訊,發動任何攻擊。

認識 MITRE: ATT&CK 資安框架

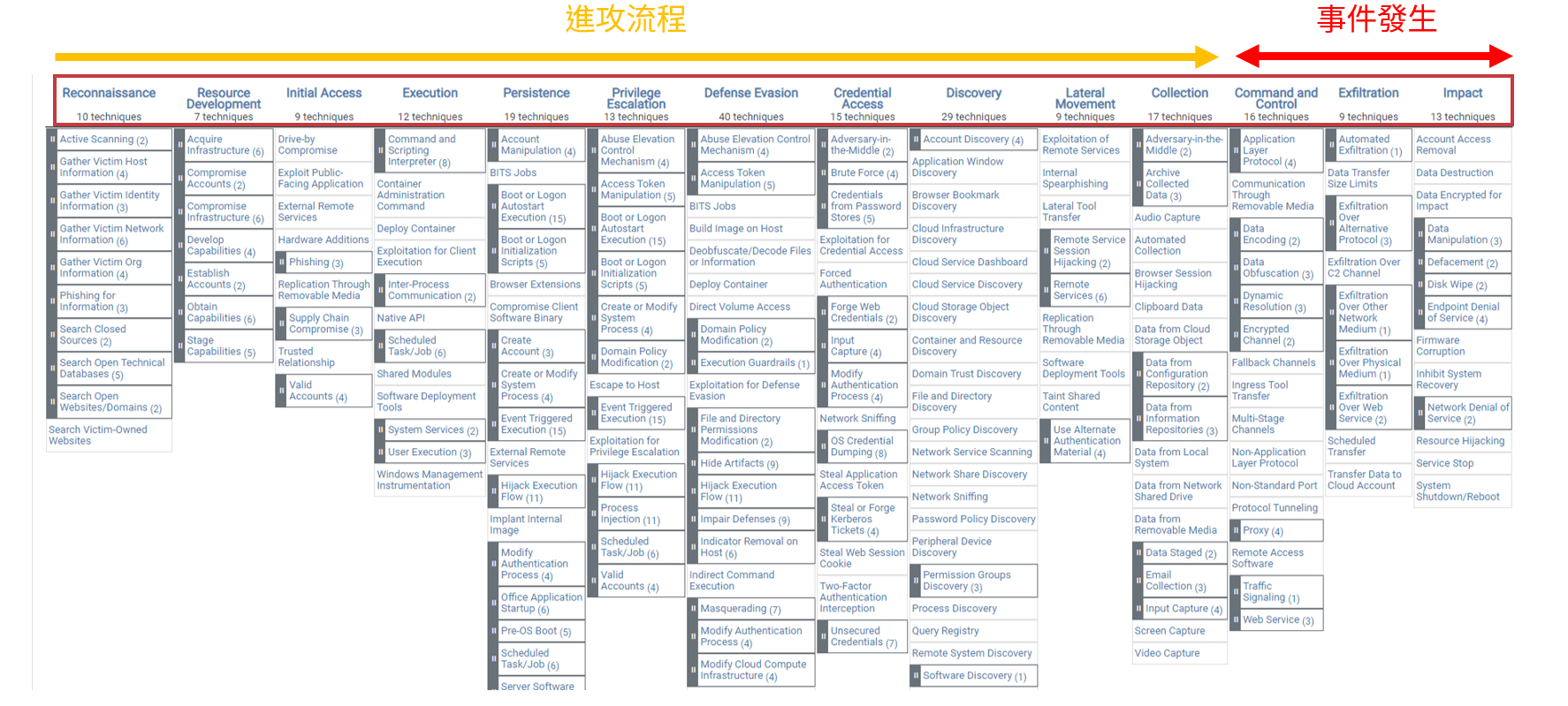

MITRE:ATT&CK Matrix for Enterprise 矩陣圖示,由左至右為駭客攻擊鏈的標準化流程,上方為各階段戰術(Tactic),下方為各自因應的技術(Technique)。(圖片來源:MITRE)

-

MITRE是什麼?

MITRE是美國的非營利組織,透過聯邦政府資助進行國防領域技術研發,近年來協助多項資安相關研究,負責維運CVE漏洞資料庫。他們在2015年提出ATT&CK框架,是目前最典型的由攻擊面出發的資安框架,透過模擬駭客執行進階長期威脅(Advanced Persistent Threat, APT)的戰術(Tactic)和技術(Technique),建立此通用、開源的知識庫框架,可被企業、資安產業、政府或資安者社群發展其應用模型。

-

為什麼需要MITRE ATT&CK資安框架?

建立「共通語言」是此框架對資安產業的最關鍵價值。不論是資安業者對企業端、管理者對技術者、攻擊者對防禦者,如何讓各界有效溝通往往是資安工作上的一大難題,諸如解釋複雜的資安概念,或是平衡攻防演練中的雙方立場,透過標準化、架構化的資訊,資安工作者們可以更快速掌握事件的全貌。

-

怎麼使用MITRE ATT&CK?

企業端:

企業內的資訊與資安管理團隊多為防禦方的藍隊角色,作為防禦者,關鍵任務便是「在攻擊鏈的前端成功阻擋攻擊」,也就是在災情完全爆發之前,提早治療,將損失降至最低。

資安業者:

不論是資安產品研發商,或是資安託管服務商,提供的是紅隊服務或是藍隊服務,ATT&CK資安框架提供了很完整的概念框架,幫助業者和客戶溝通、聚焦目標,在攻防演練或是攻擊實務中起解析作用,甚至是擬定戰略,配置資源。

當企業評選各家服務或產品時,資安業者也可以很清楚的定義自家產品或服務的功能取向,甚至透過ATT&CK結構化的驗證方法證明其偵測能力。

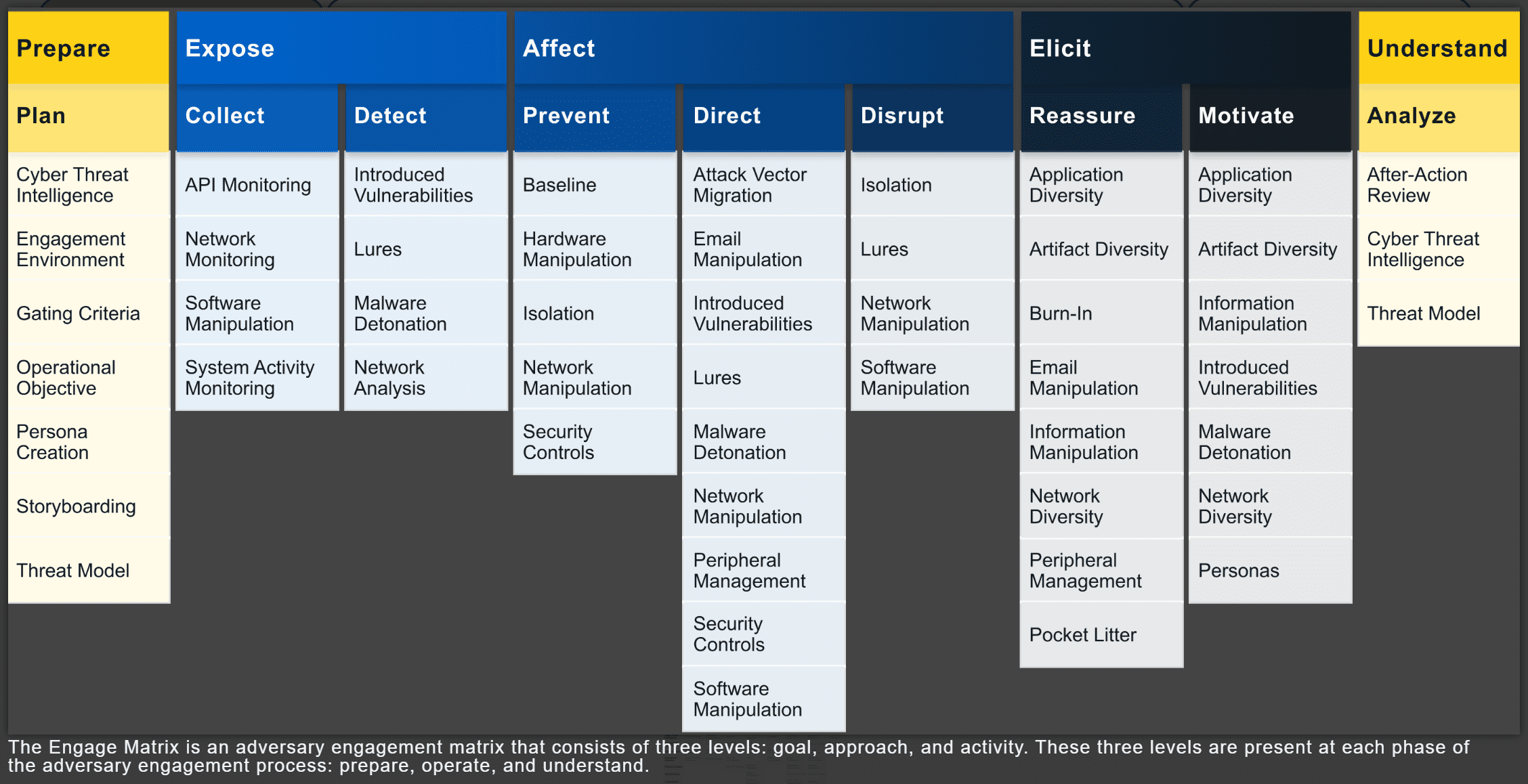

MITRE Engage Matrix:針對攻擊鏈模型而衍伸出的防禦對策,提供藍隊或企業資安人員一套可採取的因應作為實務建議。(圖片來源:MITRE)

攻擊者會先確立一個戰略目標,透過各種不同的戰術進攻,在每個入侵階段都會包含一至多種技術性手段、步驟或程序,來達成他的戰術目標。因此,戰術、技術與手段往往是互相重疊搭配、反覆嘗試的。ATT&CK框架只是經標準化的矩陣,並不代表現實世界中的攻擊都是線性的,有時可能呈現跳躍性的路徑。

在網路攻擊鏈各階段採取關鍵行動

客觀來說,資安防護不可能做到滴水不漏,只要是網路所連結之處都有可能成為攻擊標的或管理暗處。如同文章開頭所拋出的問題,企業應該做的不是漫無目的撒錢或無所作為,根據MITRE框架提供的具體建議—尤其是MITRE Engage Matrix所提出的防禦對策,企業可以更加清楚整體資安防禦的藍圖,以及現階段相對缺乏的防禦面向。

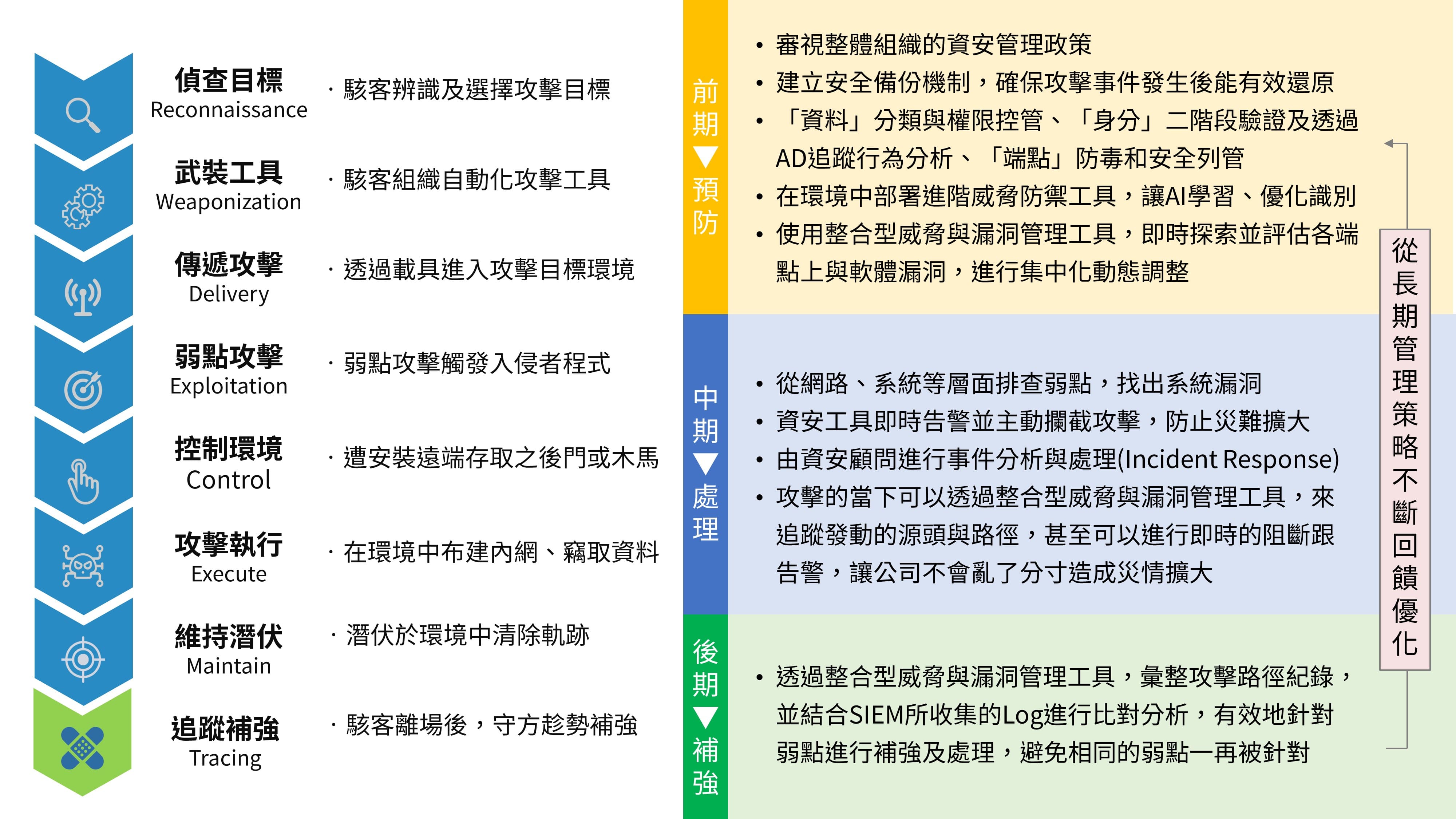

事前預防階段

- 審視整體組織的資安管理政策

- 建立安全備份機制,確保攻擊事件發生後能有效還原

- 「資料」分類與權限控管、「身分」二階段驗證及透過AD追蹤行為分析、「端點」防毒和安全列管

- 在環境中部署進階威脅防禦工具,讓AI學習、優化識別

- 使用整合型威脅與漏洞管理工具,即時探索並評估各端點上與軟體漏洞,進行集中化動態調整

事件處理階段

- 從網路、系統等層面排查弱點,找出系統漏洞

- 資安工具即時告警並主動攔截攻擊,防止災難擴大

- 由資安顧問進行事件分析與處理(Incident Response)

- 攻擊的當下可以透過整合型威脅與漏洞管理工具,來追蹤發動的源頭與路徑,甚至可以進行即時的阻斷跟告警,讓公司不會亂了分寸造成災情擴大

事後補強階段

- 透過整合型威脅與漏洞管理工具,彙整攻擊路徑紀錄,並結合SIEM所收集的Log進行比對分析,有效地針對弱點進行補強及處理,避免相同的弱點一再被針對

參考資料

-

MITRE / ATT&CK Matrix for Enterprise

-

MITRE / MITRE Engage Matrix

- iThome / 用MITRE ATT&CK框架識別攻擊鏈,讓入侵手法描述有一致標準

© 2026 Freedom Systems Inc. All rights reserved.

© 2026 Freedom Systems Inc. All rights reserved.