IT Tech Blog

技術部落格

技術顧問專業觀點分享,搶先掌握前線新知

Jacky Pan / Presales Consultant

近年來,隨著資訊科技的快速發展和普及,企業面臨的資訊安全威脅和風險也不斷增加。為了保障企業的資訊安全,政府通過了《資通安全法》,要求企業必須建立資訊安全管理制度,採取適當的技術和管理措施,保護資訊安全。

在此背景下,越來越多的企業選擇導入 ISO 27001 (ISMS) 架構,來建立有效的資訊安全管理體系,以應對資訊安全威脅和風險。然而,對於許多企業而言,導入 ISO 27001 (ISMS) 架構並非易事,需要有系統地進行規劃、實施和驗證。

因此,本篇文章旨在提供企業導入 ISO 27001 (ISMS) 架構的關鍵指引,幫助企業了解如何建立符合《資通安全法》要求的資訊安全管理體系,實現資訊安全保護的目標。通過本文的介紹和指引,相信企業可以更加順利地進行導入工作,提高資訊安全防護水平,保障企業的業務運營和發展。

隨著科技不斷進步,數位化已成為現代社會的主流趨勢,然而隨之而來的資安風險也不斷增加,尤其是在資訊技術應用於各領域,企業內部資料交換頻繁,資訊資產面臨更多挑戰。因此,保障個人隱私和資訊安全已成為重要議題,政府也在逐漸加強資安相關法令的制定與執行,其中台灣資通安全法便是其中之一。

台灣資通安全法是於2018年5月1日正式實施,旨在提升我國對資通安全的保護力度,以確保資訊安全,預防資通安全事件的發生。該法規定各業務機構及相關單位應落實資通安全管理責任,以建立有效的資訊安全管理系統。同時,要求業務機構定期進行資安風險評估與整改,並提交報告以供監督。

遵循台灣資通安全法的急迫性與必需性不言而喻。首先,資訊安全的重要性已經超越了單一企業或組織的範疇,任何一個資訊安全漏洞都可能對整個社會造成嚴重的損失和風險。其次,隨著科技進步,資訊安全威脅的形式也日益多樣化,而且破壞力度更強,破壞範圍更廣。因此,遵循台灣資通安全法,實施有效的資訊安全管理措施,不僅是企業的自我保護,也是對整個社會的責任和義務。

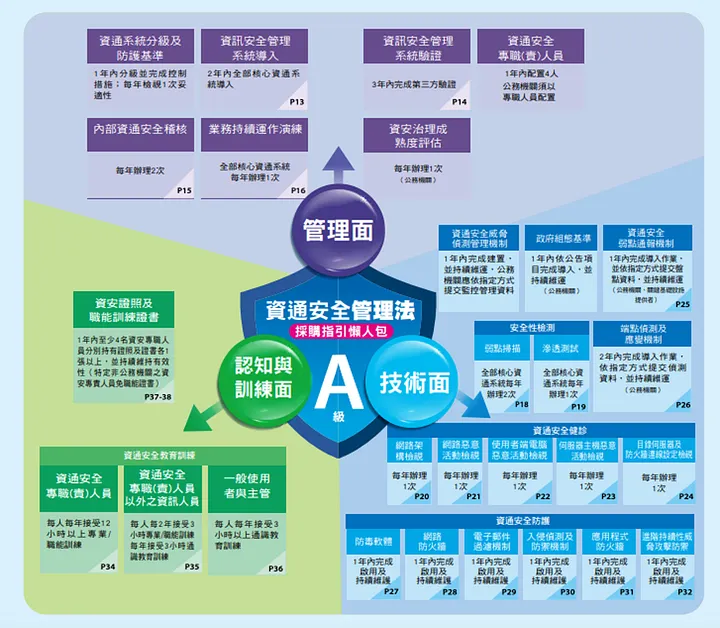

依資通安全管理法第七條第一項規定訂定的資通安全責任等級分級辦法,要求適用各機關應依其資通安全責任等級,執行相關應辦事項,以下為A級之公務機關應辦理之事項,依照管理面、技術面、認知與訓練面三大類做區分 - 參考自資通安全法採購懶人包。

雖然目前資安法適用對象不包括大多數企業機構,但是資安法要求之資通安全維護計畫或應辦事項,例如上述提及的:導入資訊安全管理系統(ISMS)、採行資通安全防護措施、提升人員認知等事項,都是因應資安威脅或建置管理制度的重要項目,可提供企業研擬資安維護方針與發展、調整商業策略時參考。

對於一般企業初步建構資訊安全制度,可從國際認證標準ISO 27001導入資訊安全管理系統(ISMS)制度開始,ISO 27001整合了國際諸多標準要求項目,例如:美國國家標準與技術研究所(NIST)的安全框架(Cybersecurity Framework, CSF),因此非常適合企業導入,並可與全方位的角度於管理面、技術面、認知與訓練面,來鞏固企業資訊安全。

ISO 27001的國際標準,它規定了一套資訊安全管理系統(ISMS)的最佳實踐,幫助企業建立、實施、維護和不斷改進資訊安全管理體系。ISO 27001標準關注資訊安全管理的全方位,包括資訊的機密性、完整性和可用性。該標準提供了一個全面性和系統性的方法來管理和保護企業的資訊資產,從而減少資訊安全事故的風險,提高組織的資訊安全水平。

簡單來說,ISO 27001 資訊安全管理系統(ISMS)是利用 PDCA 循環的概念來持續管理資訊安全。PDCA 包含 Plan(計畫)、Do(執行)、Check(檢查)和 Action(調整)。其中,制定資訊安全規範是「Plan」的一部分,這些規範是組織管理資訊安全的準則。接著,「Do」是指實際執行計畫。而「Check」則是評估資訊安全管理的成效是否符合計畫。由於計畫與實際執行可能存在差異,因此在循環的最後一步是「Action」(或 Adjust),透過行動來填補計畫與實際執行之間的差異。

整體面來看,ISO 27001 資訊安全管理系統(ISMS)提供了以下幾點好處:

ISO 27001資訊安全管理系統(ISMS)提供了完整性和系統性的方法來管理和保護企業的資訊資產,包括組織內部資訊安全政策、資產管理、存取控制、加密、物理和環境安全、通訊和作業安全、持續性和緊急情況管理以及監控、評估和改進等方面的資安控制措施。

以下是其中的一些常見的控制措施類型:

企業要開始準備並通過ISO 27001認證,可以透過以下步驟開始

※在準備 ISO 27001 認證過程中,下列四項是核心要素,需要特別注意,可考慮聘請專業的稽核外部顧問協助:

導入 ISO 27001 認證後,也需要注意以下事項,以確保資訊安全管理系統的制度維持和維護:

ISO 27001:2022 已於 2022 年 10 月 25 日發布,將舊版ISO/IEC 27001:2013 附錄A原先的144個控制措施重新彙整,新版改為4大控制主題(組織、人員、實體、技術控制)、93項控制措施,其中新增11個控制措施、更新58個控制措施,並整併24個控制措施。

關鍵影響將是需要重新審視您的風險評估和適用性聲明,以確保適當有效地應用修訂後的控制措施,讓您的資訊安全管理系統(ISMS)更能因應數位轉型帶來的相關風險。

新版ISO/IEC 27001:2022也新增了屬性標籤(Attributes),每一個控制措施皆會對應到5種不同的屬性值:

※以下為新增屬性標籤後的控制措施對應表 - 參考自CNS 27002:2023

新版ISO/IEC 27001:2022新增11項控制措施,主要是為了應對當前網路攻擊手法與型態。確保各企業能防範及強化自身資安控管。

從本次轉版新增項目,ISO/IEC 27001:2013從原先著重在管理面居多,新版ISO/IEC 27001:2022重心移至技術面,如安全程式碼撰寫、組態設定等,雖然轉版有3年緩衝期,但建議企業可提早佈局準備,強化技術類型的控制措施。

若過去申請以 ISO/IEC 27001:2013 進行驗證,須在 2025 年 10 月 31 日前完成轉換。此外,在 2023 年 11 月 1 日之後,新申請之驗證就不可再使用 ISO/IEC 27001:2013 版本稽核,所以建議在此階段選擇以新版進行驗證較佳。

總之,ISO 27001標準的更新和轉版,為企業提供了更為嚴格和詳細的資訊安全要求,同時也為企業保障資訊安全提供了更好的框架和指引。企業應該密切關注新版本的變化和更新,及時進行相應的調整和改進,以確保資訊安全的有效保護。

最後,希望本篇文章的介紹和建議能夠幫助企業更好地了解和應對資訊安全問題,實現資訊安全保護的目標。

∎ 參考資料 | 資通安全法採購懶人包

∎ 參考資料 | TAF認可驗證機構名錄

© 2026 Freedom Systems Inc. All rights reserved.

© 2026 Freedom Systems Inc. All rights reserved.