Jacky Pan / Presales Consultant

為什麼企業需要導入零信任資安 Intro to Zero Trust

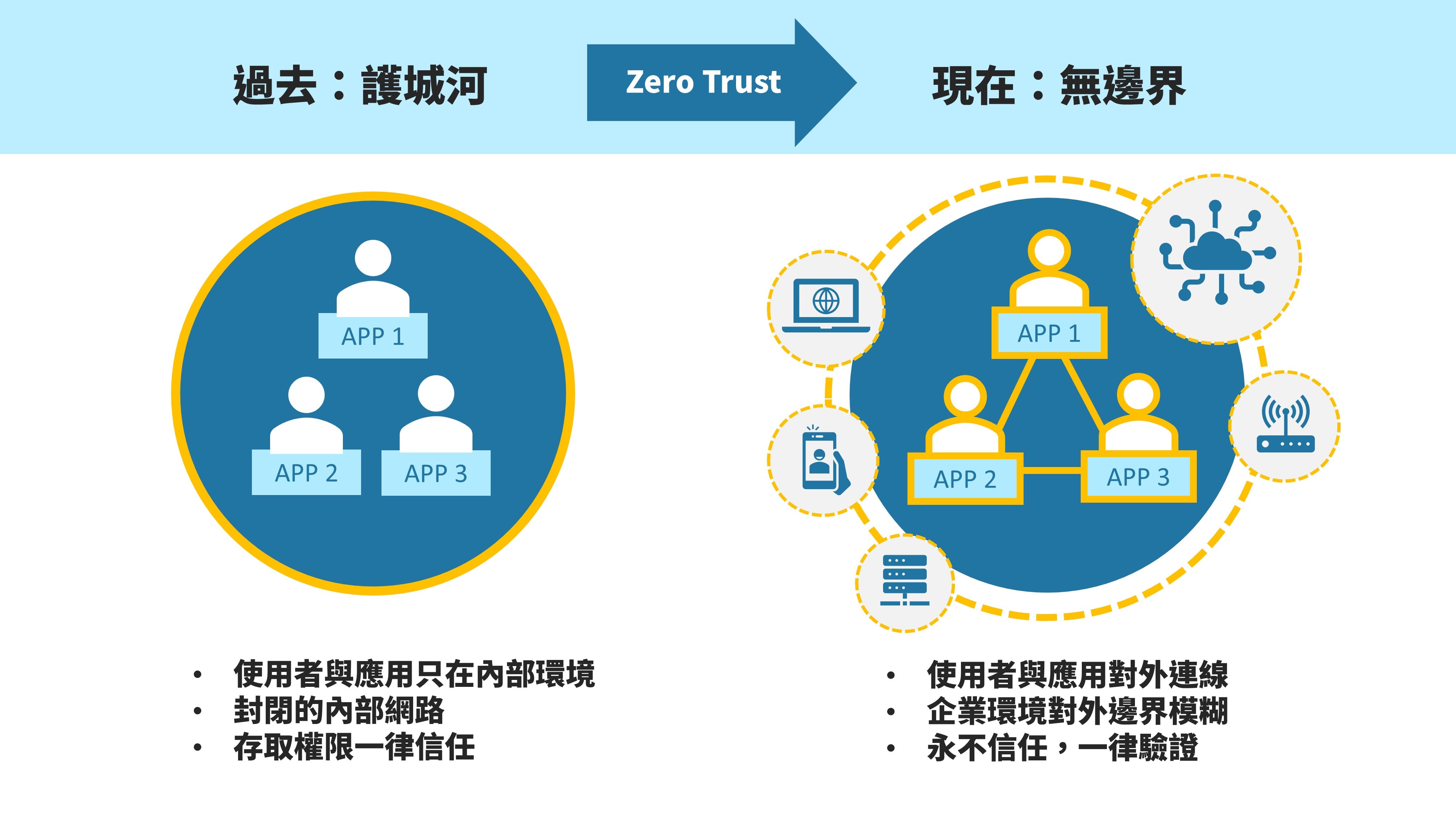

隨著日益複雜的網路威脅,各國政府組織與企業也需要逐漸調整自身的資安策略與措施來因應;零信任簡單來說是一個新的資訊安全策略,不是單一產品或服務組成,而是一套方法論讓企業透過規劃與實作,來強化整體的資安體質。

前年於2021年5月7日,美國東岸最大油管公司Colonial Pipeline遭到駭客勒索攻擊,其每天供應給美國東岸燃料約占45%,但因此攻擊事件導致管線停止運作,造成美國本土燃料供應危機,也讓美國原油價格和汽油價格大漲;此事件後,美國總統拜登隨即於2021年5月12日於簽署「改善國家網路安全」總統行政命令,宣布要往零信任邁進。

去年,行政管理和預算局(Office of Management and Budget,OMB)也在2022年1月26日發布聯邦策略(Federal Strategy),指示所有聯邦機構的網路安全策略都應轉移到零信任架構。

為了達成零信任的架構,基本上會需要滿足以下原則:

一、明確驗證 Verify explicitly

一律根據所有可用的資料點進行驗證和授權,包括使用者身份識別、位置、裝置健康情況、服務或工作負載、資料分類和異常狀況。

二、使用最低權限存取 Use least privileged access

使用即時且足夠的存取權 (JIT - Just-in-time/JEA - Just-enough-access)、將風險列入考量的動態存取原則,以及透過資料保護(e.g., IRM, DRM)來限制使用者存取,以協助保護資料和生產力。

三、假設有缺口 Assume breach

將可能的受災範圍縮到最小並區隔存取權。驗證端對端連線時的加密是否安全,並使用分析功能,取得環境可見度、驅動與增加威脅偵測和改善防禦能力。

整體來說,零信任並不認為公司防火牆後的全部內容都是安全的,而是假設有缺漏並驗證每個連線要求,就像它是來自開放網路一樣。無論要求來自何處或存取什麼資源,零信任教導我們「絕不相信,一律驗證。(“never trust, always verify.”)」

所以,每個存取要求都必須經過完整驗證、授權並加密之後,才會授與存取權限。 套用微分段(Micro-segmentation)和最小特殊權限存取原則(Least privileged access principles)、以降低駭客橫向移動進一步滲透的可能性。

![零信任概念與實作指引]()

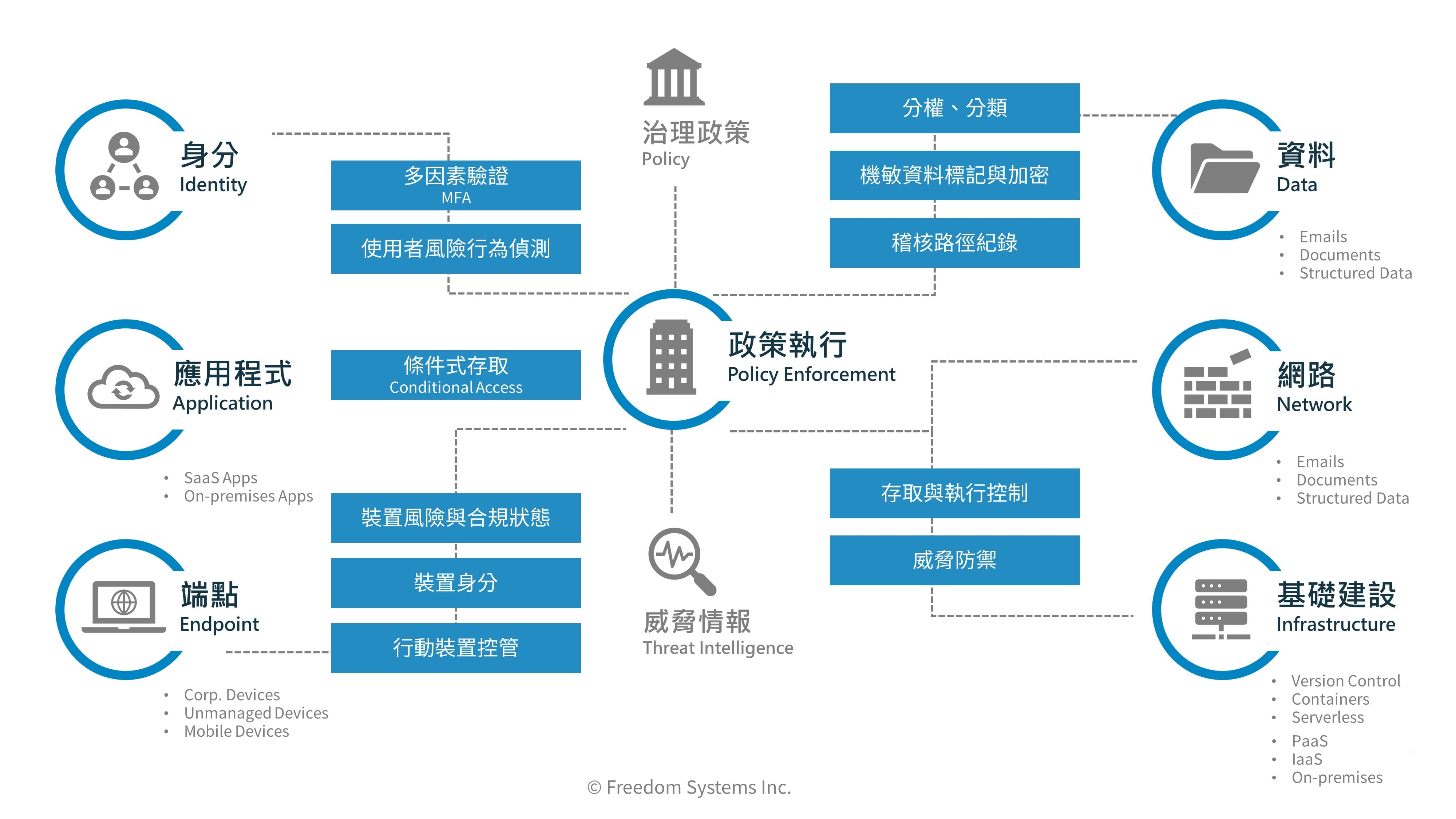

構成零信任的基本要素 Zero Trust Foundational Elements

以下為六個構成零信任安全的基本核心項目與其定義:

一、身份 Identities

無論是人、服務還是裝置本身 — 每一個都代表了零信任控制層。當一個身份(人、服務、裝置)嘗試存取資源時, 我們需要通過強式身份驗證(Strong Authentication)來驗證該身份,確保存取合規且符合身份,並遵循最小權限存取原則。

二、端點 Endpoints

一旦身份被授予對資源的存取權限,其資料就可以流向各種不同的裝置 — 從 IoT 裝置到智慧型手機、從 BYOD 到合作夥伴託管的裝置、從地端機器到雲端託管伺服器。這種設備端點多樣性會產生巨大的攻擊面,故需要我們監控和強制執行裝置健康和合規性以確保存取安全。

三、應用程式 Applications

應用程式和 API 提供了使用資料的連接口。它們可能是傳統的地端部署、直接轉移到雲端工作負載,或是 SaaS 應用程式。這類的控制措施主要是用於發現影子 IT(Shadow IT)、確保適當的應用程式內權限、即時的閘道式存取分析(e.g., CASB)、異常行為監控與控制使用者操作,也包含應用程式設定組態的安全性驗證。

四、資料 Data

在可能的情況下,即使資料離開組織控制的裝置、應用程式、基礎設施和網路,也應保持安全。應該對數據進行分類、標記和加密,並根據這些屬性限制存取。

五、基礎架構設施 Infrastructure

基礎設施(無論是地端伺服器、雲端的虛擬機器、容器或是微服務)都代表了一個可能被駭客用於攻擊的關鍵進入點。 需定期評估系統版本、組態配置和實作 JIT - Just-in-time存取以強化防禦,使用遙測檢測攻擊和異常,自動阻止和標記風險行為並採取保護措施。

六、網路 Network

所有資料最終都通過網路基礎設施存取。網路層的控制措施可以提供關鍵的“管道內”控制,以增強可視性並防止攻擊者在網路中橫向移動。網路應該進行分段(包括更深層次的網路微分段),並應採用即時威脅防護、端對端加密、監控和分析。

![zero trust approach framework 自由系統零信任概念與實作指引]()

實現零信任的部署目標概念 Zero Trust Conceptual Deployment Objectives

一、身份 Identities

在導入零信任策略之前,一般企業在身份識別通常會是以下狀況:

- 僅使用地端的身份供應商(Identity Provider),例如: Active Directory, LDAP

- 雲端和地端應用程式之間沒有實作Single Sign-On (SSO)

- 缺乏對於身份風險的監控可視性

為了達成身份的零信任策略的第一步,首先建議企業關注這些初始部署目標:

- 將雲端身份識別系統與企業內部的身份系統整合(e.g., 微軟Azure AD與地端Active Directory)。

- 對於人員、裝置等,進行系統服務存取時,設置條件式的存取政策。(e.g., 人員帳號不能被歸類成高風險使用者、且要使用公司合規裝置才能存取,如有異常狀況,則強制要搭配多因素驗證Multifactor Authentication機制)

- 透過導入分析工具,以提高身分識別與存取異常狀況的可見性。

若上述皆已完成,可再進一步關注這些額外的部署目標:

- 用身份治理來管理身份和許可權。(e.g., 特權帳號管理、無密碼驗證、預先定義好應用程式的權限與權限移除機制、應用程式層級的使用者存取控管)

- 對使用者、設備、位置和行為進行即時分析,以確定風險並提供持續保護。

- 整合來自其他安全解決方案的威脅情資資訊,以改善檢測、保護和回應。

二、端點 Endpoints

在導入零信任策略之前,一般企業的端點設置通常會是以下狀況:

- 端點普遍會加入Active Directory網域,並透過GPO - Group Policy或Configuration Manager納管。但由於作業系統版本可能不統一,也包含已停止支援的XP、Windows 7。這些舊版本作業系統缺乏較新作業系統的進階安全功能,也缺乏原先與雲端服務介接整合的元件,會增加企業管理上的難度。

- 這些端點需要在企業內部網路才能使用對應服務,所以人員須要到公司現場、或使用VPN方案,此做法帶來使用上的不便、也增加了許多被攻擊的面積。

為了達成端點的零信任策略的第一步,首先建議企業關注這些初始部署目標:

- 端點透過雲端的裝置管理服務納管。為了監測任何一個人使用的多個端點的安全和風險,需要增加對可能存取資源的設備可見性。

- 僅對雲端納管與合規的端點和應用程式授予存取權。 並設置裝置合規性規則,以確保設備在被授予存取權限之前滿足最低安全要求。同時,為不符合要求的設備設置補救與通報規則,以便人們知道如何解決這個問題。

- 對企業設備和BYOD裝置設置資料外洩(DLP)原則。 控管使用者在獲得存取權之後可以對資料做什麼。 例如,禁止檔案儲存到不受信任的位置(如本機磁碟),或限制聊天應用程式的複製和貼上功能,以保護資料外洩。

若上述皆已完成,可再進一步關注這些額外的部署目標:

- 透過端點威脅偵測,用來監測設備風險。(e.g., 採用EDR服務)

- 依照對企業設備和自帶設備的端點風險,搭配存取控制原則進行把關。 整合來自端點防護方案的裝置活動紀錄與風險漏洞資訊,以作為設備合規政策和設備條件式存取規則的資訊來源。 以便,以決定該設備的使用者可以存取使用哪些資源。

三、應用程式 Applications

在導入零信任策略之前,一般企業的應用程式設置通常會是以下狀況:

- 企業內部應用服務是通過內部網路或透過VPN連線。

- 承上,導致一些關鍵的雲端服務應用也可以被不相關的用戶訪問。

為了達成應用程式的零信任策略的第一步,首先建議企業關注這些初始部署目標:

- 透過API連接應用程式,獲得對應用程式中的活動和資料的可見性。

- 發現並控制影子IT的使用。

- 通過實施政策自動保護應用程式內的敏感資訊和操作活動。

若上述皆已完成,可再進一步關注這些額外的部署目標:

- 為所有應用程式部署自適應存取原則(Adaptive Access Policies)和工作階段控制(Session Control)。

- 加強對網路威脅和非法應用程式的保護。

- 評估雲端環境的整體安全狀態(Security Posture)

四、資料 Data

在導入零信任策略之前,一般企業的資料管理通常會是以下狀況:

- 資料存取權通常僅依靠外層的資料夾權限,缺乏針對單一個別資料敏感程度的權限定義方式。

- 企業缺乏對裝置的敏感程度與分級制度,導致內部資料分類結果不一致,甚至缺漏。

- 對於企業內部有多少敏感資料,通常是未知的。

為了達成資料的零信任策略的第一步,首先建議企業關注這些初始部署目標:

- 決定資料是否可以存取,取決資料本身的加密權限原則,而不是仰賴外層的資料夾權限

- 資料可被自動分類和標記。

若上述皆已完成,可再進一步關注這些額外的部署目標:

- 採用內建機器學習模型的資料分類機制。

- 資料存取時依循使用較安全且完整的雲端安全政策,來決定對應的存取權。

- 透過基於敏感程度的標籤和完整內容檢查的資料外洩防護政策,以防止敏感資料外流。

五、基礎架構設施 Infrastructure

在導入零信任策略之前,一般企業的基礎架構通常會是以下狀況:

- 跨環境跨資源的存取權限是依靠人為手動設置定義。

- 僅針對有在運行的工作負載 - 虛擬機、公務電腦、伺服器…等進行裝置設定的組態管理,閒置資產即缺乏管理 (e.g., 應汰換的裝置未依程序汰除、新機器或BYOD裝置缺乏一致的管理政策)。

為了達成基礎架構設施的零信任策略的第一步,首先建議企業關注這些初始部署目標:

- 對工作負載進行監控,並對異常行為發出警報。

- 每個工作負載都被分配了一個應用程式身份(App Identity),並且組態和部署一致。

- 人員存取資源時僅在需要的時間段,給予最小的權限存取 JIT - Just-in-time Access。

若上述皆已完成,可再進一步關注這些額外的部署目標:

- 若有未經授權的部署,會被馬上阻止,並觸發警報。

- 對每個工作負載的使用者和資源存取進行細部的權限區分(RBAC - Role Based Access Control)。

六、網路 Network

在導入零信任策略之前,一般企業的網路架構通常會是以下狀況:

- 網路之間缺乏安全邊界概念,即所有網路皆是涵蓋在一個大網段內 (e.g., 使用者電腦與重要伺服器存在同個環境,可能會讓有意人士輕易存取,或是受到駭客攻擊時,會很容易擴散到重要服務)

- 缺乏對網路層的威脅保護工具與措施,以及僅有基本靜態流量過濾功能,無法辨識現在進階且多變的網路攻擊類型。

- 內部流量未進行加密,可能會被有意人士進行側錄,導致重要資訊與帳號密碼外洩。

為了達成網路的零信任策略的第一步,首先建議企業關注這些初始部署目標:

- 實作網路分段 - 將各系統、服務使用時的網路進出口透過閘道式做區隔管理。(e.g., 透過防火牆進行連線管控),少部分服務進行微分段 - 設置獨立的網路環境進行溝通 。

- 建立威脅保護機制,可對已知威脅進行雲原生(Cloud Native)過濾和保護。(e.g., DDoS Protection, Web Application Firewall)

- 將使用者連線到應用程式的內部流量進行加密。

若上述皆已完成,可再進一步關注這些額外的部署目標:

- 實作網路分段 - 將所有系統、服務使用時的網路進出口透過閘道式做區隔管理,以及所有服務與應用程式進行微分段 - 皆設置獨立的網路環境進行溝通。

- 使用基於機器學習的威脅保護方案,和基於過去行為分析的過濾機制,以便對未來未知威脅能有防護力。

- 將所有流量都進行加密。

∎ 參考資料 | FACT SHEET: President Signs Executive Order Charting New Course to Improve the Nation’s Cybersecurity and Protect Federal Government Networks | The White House

∎ 參考資料 | Cyber-attack on the US oil and gas pipeline: what it means | World Economic Forum (weforum.org)

∎ 參考資料 | Office of Management and Budget Releases Federal Strategy to Move the U.S. Government Towards a Zero Trust Architecture | OMB | The White House

∎ 參考資料 | M-22-09 Federal Zero Trust Strategy (whitehouse.gov)

∎ 參考資料 | Planning for a Zero Trust Architecture: A Planning Guide for Federal Administrators (nist.gov)

∎ 參考資料 | Zero Trust Architecture (nist.gov)

© 2026 Freedom Systems Inc. All rights reserved.

© 2026 Freedom Systems Inc. All rights reserved.