IT Tech Blog

技術部落格

技術顧問專業觀點分享,搶先掌握前線新知

Jacky Pan / Presales Consultant

公有雲在企業資訊系統中扮演著越來越重要的角色,然而,隨之而來的資訊安全風險也變得更加嚴重。本文旨在向企業資訊人員和資安人員介紹公有雲的資訊安全挑戰和最佳實踐,以幫助他們保護組織的數據和資源。

在現代企業中,公有雲已成為一個不可或缺的資訊技術工具,然而,隨之而來的是一系列資訊安全挑戰。了解並應對這些挑戰至關重要,以確保企業的數據和資源能夠得到適當的保護。

公有雲環境中存在著一些獨特的安全風險和挑戰,這些需要企業資訊人員和資安人員關注和應對。以下是一些公有雲環境中常見的安全風險和挑戰:

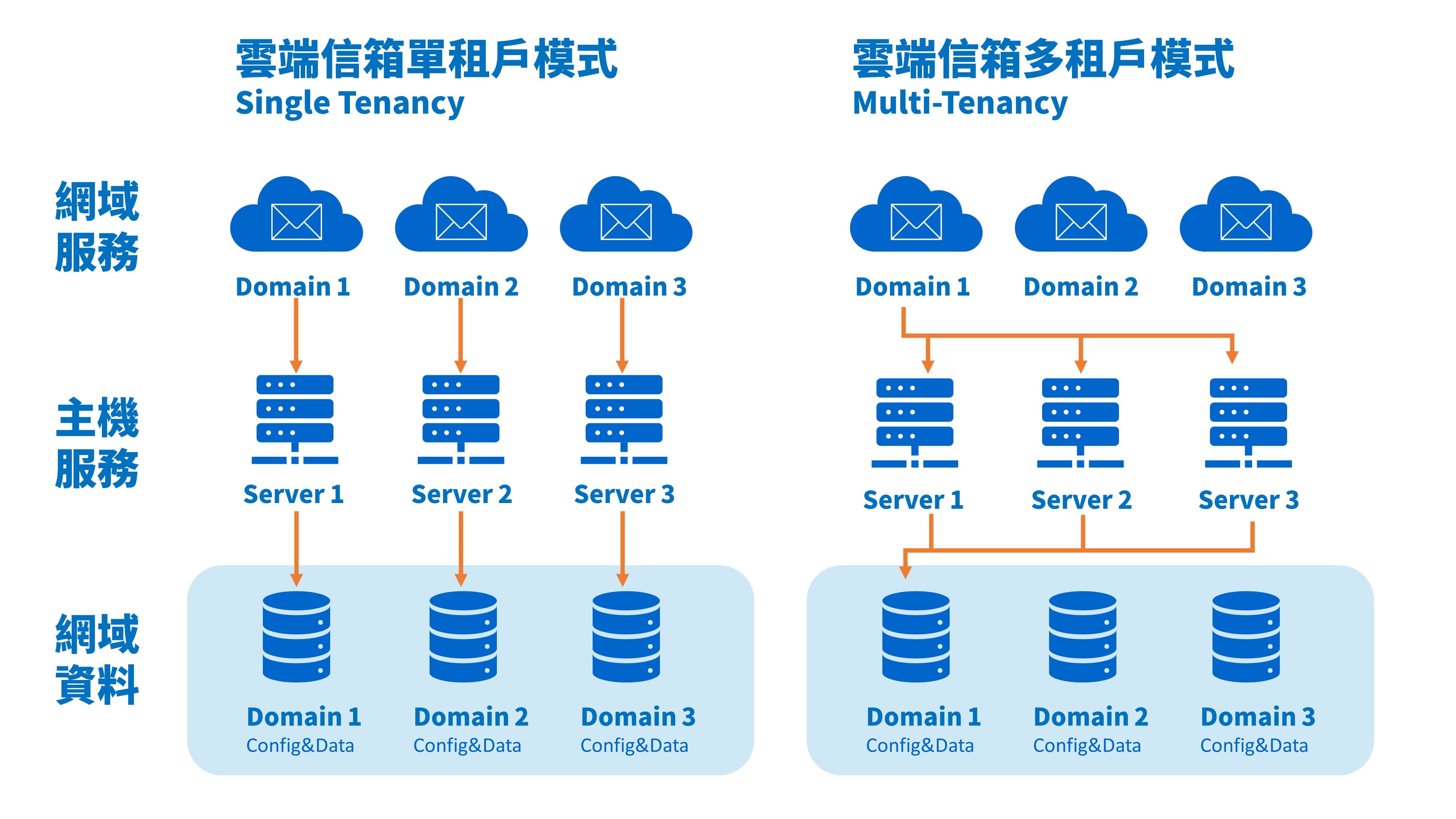

在公有雲中,多個組織共享同一個基礎架構,稱為多租戶模型。這可能導致資源和數據之間的隔離不足。如果安全措施不當,一個租用戶的漏洞或攻擊可能導致其他租用戶的資源或數據受到威脅。

概念上有點像共用的辦公大樓,廠商進駐在裡面使用辦公室、網路、會議室等服務,如果辦公大樓負責人沒有將對應的人員進出控制、門禁做好,那就會導致廠商彼此間可以互相看到彼此的內容,就會有上述的資訊安全問題,當然大樓內可能也會有不懷好意的駭客入侵,若隔離做得不好,就很容易整間大樓都被侵佔,影響到進駐戶的權益。

▸以雲端電子郵箱服務為例

公有雲會存放和處理大量敏感資料,包括客戶個人身份、財務資料等。因此,確保資料的隱私和合規性成為一個重要挑戰。企業需要確保在公有雲中遵循適用的隱私法規和合規標準,並實施適當的數據保護措施,如加密、身份驗證和訪問控制。

公有雲服務提供了跨國資料中心的選擇,可依企業需求選擇資料存放所在地,以因應當地合規性標準。

在公有雲中,多個用戶可能需要共享資源和數據,這就需要建立有效的存取控制機制。確保只有經過授權的用戶可以訪問特定資源,同時限制不正當的訪問和資源共享,是一個具有挑戰性的任務。

通常一般來說公有雲都有提供權限存取控管的服務,以便企業依照最小權限原則調整。

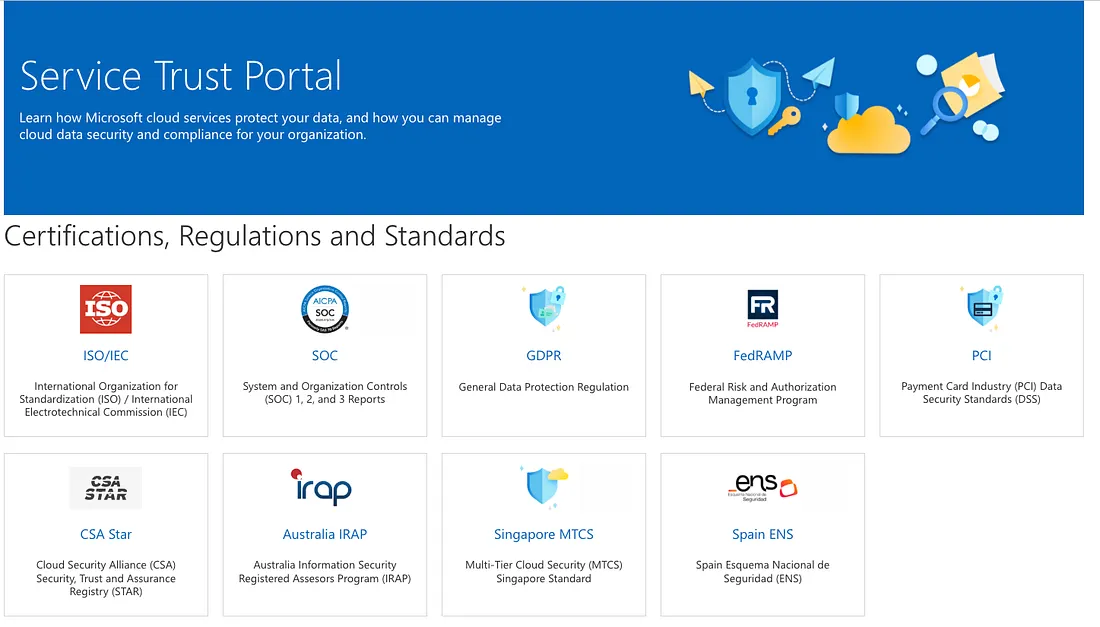

公有雲環境通常依賴於第三方供應商提供的基礎架構和服務。企業需要評估和選擇可信賴的供應商,確保其具備適當的安全控制和機制。這些合規性標準通常也會是一間企業選擇合格的公有雲廠商的一個重要指標。

此外,監控供應商的安全狀態和合規性,以及確保合約中包含適當的安全條款,也是重要的,以下以微軟信任中心提供的資訊為範例:

未經妥善管理的公有雲環境常常成為攻擊的目標。駭客和惡意用戶可能試圖透過各種手段來入侵公有雲環境,例如惡意程式、社交工程、漏洞利用等。這使得防禦外部攻擊和應對未知威脅成為公有雲環境的一項重要挑戰。

為了確保公有雲環境中的資訊安全,企業資訊人員和資安人員應該採取以下最佳實踐來保護數據和資源。

建立完善的身份和存取管理策略是確保公有雲資訊安全的關鍵。這包括使用強式的身份驗證機制,如單一登入(SSO)和多因素驗證(MFA),以確保只有授權的使用者可以訪問數據和應用程式。

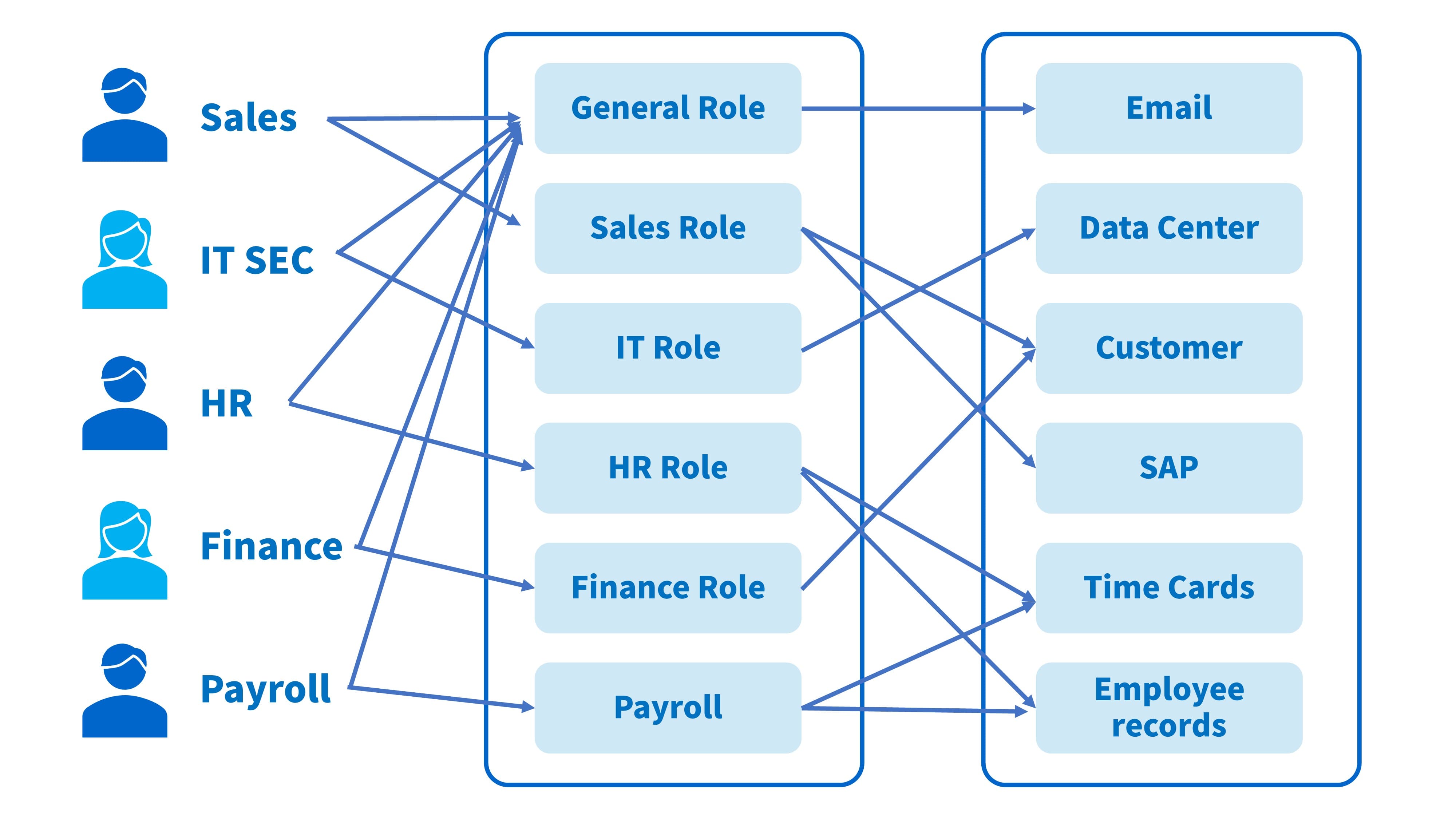

同時,確定不同角色和使用者的權限級別,並限制他們的存取權限。一般來說會使用RBAC (Role based access control) — 以角色為基礎的存取控制模型,定義特定角色才能存取的服務項目,概念可參考下圖:

▸RBAC (Role-based access control) 示意圖

在公有雲中,加密是保護敏感數據的關鍵措施之一。企業應該採用強大的加密算法來加密數據,無論是在靜態儲存還是在傳輸過程中。

使用適當的加密協議和安全的通訊管道,如SSL/TLS,以保護數據在傳輸過程中的機密性和完整性。同時,確保適當的金鑰管理和儲存,並定期更新加密金鑰。

公有雲業者一般來說,都會針對自身對於資料傳輸(Data-in-transit)與資料保存(Data-at-rest)的保護措施進行說明,讓消費者知道它們是怎麼做來保護客戶隱私。

例如 Google Cloud 針對 Data-at-rest 的文字描述:

All data that is stored by Google is encrypted at the storage layer using the Advanced Encryption Standard (AES) algorithm, AES-256. We use a common cryptographic library, Tink, which includes our FIPS 140–2 validated module to implement encryption consistently across Google Cloud.

監控和日誌管理是實時檢測和回應安全事件的關鍵。建立強大的監控系統,以監視公有雲環境中的活動和事件。透過實時日誌分析和事件警報,可以及早發現異常行為和潛在的安全威脅。

同時,確保保留和管理適當的日誌記錄,以便於安全稽核、調查和回顧。

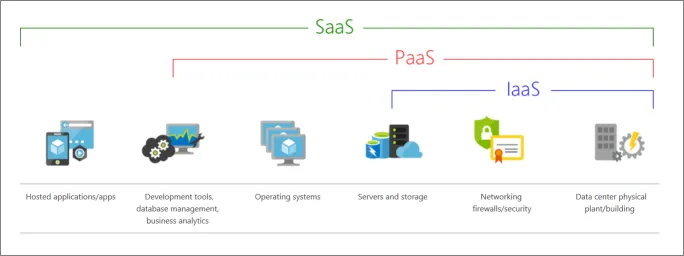

選擇合適的供應商和服務模型對於公有雲資訊安全至關重要。企業應該評估供應商的安全性能、合規性和可靠性,並選擇具有良好聲譽和豐富經驗的供應商。

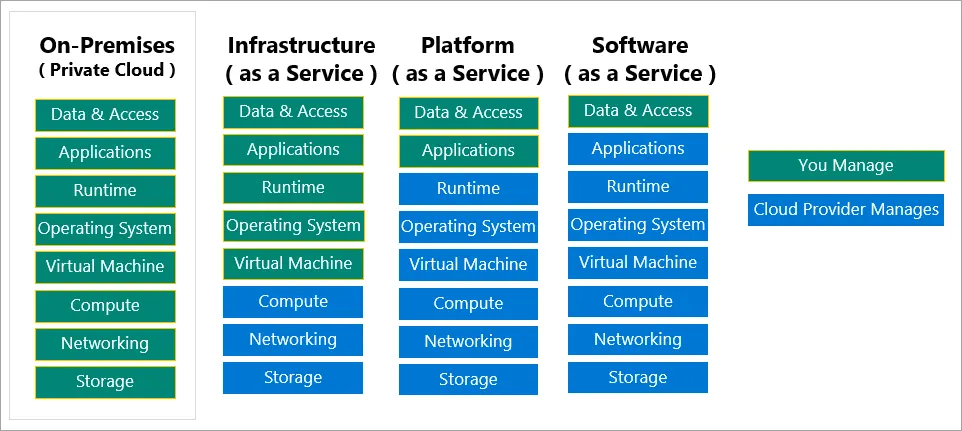

同時,了解和選擇適合的服務模型,如基礎設施即服務(IaaS)、平台即服務(PaaS)或軟體即服務(SaaS),以滿足企業的具體需求和安全要求。

▸SaaS / PaaS / IaaS 提供消費者的方案差異

▸SaaS / PaaS / IaaS 管理權責區分

面對可能發生的安全事件和災難,建立緊急應變計劃和災難恢復策略至關重要。這包括確定關鍵業務資源和數據的備份和復原計劃,建立適當的災難恢復流程和測試機制,以確保業務可以在災難發生後快速恢復正常運營。

∎ 延伸閱讀 | 怎麼從頭開始進行營運持續計畫(BCP)規劃

∎ 參考資料 | Google Cloud 靜態資料加密 Data-at-rest

∎ 參考資料 | 微軟信任中心

© 2026 Freedom Systems Inc. All rights reserved.

© 2026 Freedom Systems Inc. All rights reserved.