IT Tech Blog

技術部落格

技術顧問專業觀點分享,搶先掌握前線新知

Jacky Pan / Presales Consultant

在上集《公有雲資安指南 • 上集:公有雲的資安風險與最佳實踐》我們提到公有雲的資訊安全挑戰和最佳實踐,這集會提及人員培訓與意識訓練,以及公有雲與地端環境整合介接上要特別注意的地方。

最後,隨著新興技術發展,我們要用什麼用的心態與方式去因應。

為了確保公有雲環境的資訊安全,企業需要進行資訊安全培訓和教育,以提高人員的安全意識和技能。

企業應該向員工和相關利益相關方強調公有雲的重要性以及相關的資訊安全風險和挑戰。提供培訓課程、工作坊和分享會等形式的培訓,以幫助員工了解公有雲的基本概念、使用和相關的資訊安全最佳實踐。

企業可以建立內部資訊安全團隊或專家小組,負責培養和傳授資訊安全相關的技能和知識。這包括培訓人員瞭解公有雲的安全特性、相關工具和技術,以及解決公有雲資訊安全問題的能力。

除了內部建立之外,也可以參考外部分享的威脅情資,以擴大內部資訊廣度

台灣可參考台灣電腦網路危機處理暨協調中心的威脅情資

▸台灣電腦網路危機處理暨協調中心TWCERT/CC Logo

國際間也有漏洞情資資訊,例如:CVE(Common Vulnerabilities and Exposures),是一個與資訊安全有關的資料庫,收集各種資安弱點及漏洞並給予編號以便於公眾查閱。此資料庫現由美國非營利組織MITRE所屬的National Cybersecurity FFRDC所營運維護。

▸CVE(Common Vulnerabilities and Exposures) Org Logo

資訊安全領域不斷演變,因此人員應該不斷更新和擴展他們的技能。這可以通過參與專業培訓課程、研討會和會議來實現。此外,參與安全社群和討論區,與同行交流和分享經驗,也是持續學習的重要途徑。

企業應該鼓勵和支持人員參與這些活動,並提供相應的資源和支援。

以下為台灣民間資安組織與協會,也歡迎大家參與。

- 筆者個人有參與台灣國際認證資安專家協會 (ISC² Taipei Chapter)

企業可以制定內部資訊安全培訓計劃,涵蓋不同層次的員工和相關利益相關方。該計劃應該包括培訓目標、培訓內容、培訓形式和時間表等方面的詳細信息。同時,給予員工培訓後的評估和認證,以確保培訓的有效性和成果。

人員培訓的資安證照挑選,可比照資通安全署所發佈的 資通安全專業證照清單,企業可初步依照該清單做人員培訓的安排。

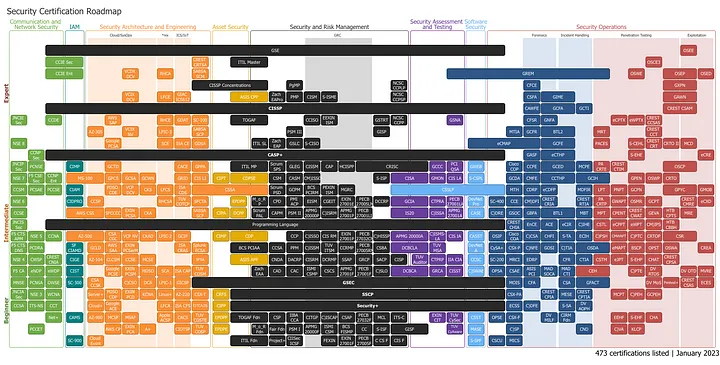

也可以參考 Paul Jerimy 整理的 Security Certification Roadmap,以挑選組織適合的資安證照

▸Security Certification Roadmap

與公有雲供應商合作,獲取有關其安全功能和最佳實踐的培訓和指導。這可以幫助企業了解供應商的安全措施和要求,並確保在使用公有雲時能夠遵從最佳的安全性規準。

各家雲業者(例如: Azure, AWS, GCP)會有對應的 Cloud Adoption Framework 與 Well-Architect Review,以便企業採用雲端時可以依照安全性的最佳實踐。

▸Azure Well-Architected Framework

在將業務資源轉移到公有雲環境之前,企業需要確保內部資訊安全控制與公有雲的整合。這樣可以確保在使用公有雲服務時,企業的資訊和資源能夠得到適當的保護。

確定如何整合內部資訊安全控制和公有雲的安全措施,以實現一致性和完整性。這包括確定內部安全政策和程序如何適應公有雲環境,以及如何協調和整合內部安全團隊和公有雲供應商的合作。

企業應把雲端視為自己企業的一個異地機房,將既有的管理政策延伸並調整。

建立一個統一的監控和日誌管理機制,用於監控和紀錄內部企業環境和公有雲環境中的活動和事件。這樣可以更好地追蹤和分析安全事件,及早發現和回應潛在的安全威脅。

一般公有雲業者都有提雲端日誌存放與分析的服務,當然企業也可以選擇將雲端日誌回傳到企業地端進行存放並分析,決定的關鍵點會是儲存日誌的量,以及要保留的天數(E.g., ISO 27001常見保留天數為90–180天)

制定整合的防禦策略,針對外部攻擊保護內部企業環境和公有雲環境。這包括入侵檢測系統 (IDS) 和入侵防禦系統 (IPS) 的部署、防火牆和安全閘道的配置以及統一的漏洞管理和弱點掃描等。

這個蠻多企業會有謬誤,認為服務放上雲端後,自己就可以不用管,但各家雲端業者會依照使用者購買的服務,會秉持 Shared Responsibility Model,來定義管理的權責。

▸Cloud security shared responsibility model — NCSC.GOV.UK

建立統一的身份和存取管理策略,確保只有經過授權的用戶可以訪問內部企業資源和公有雲資源。這包括使用統一的身份驗證機制、權限管理和角色基礎存取控制,並確保身份和權限的同步和統一管理。

現今的主流通常會以雲端身份作為身份管理的集中,因為雲端身份管理平台相比企業自身的環境,通常可以有更高的安全性以及更少的漏洞,所以整合雲端IdP的服務整合模式(e.g., SAML, OAuth),會是接下來的幾年的發展趨勢。

進行風險評估,確定公有雲使用帶來的風險,並確保合規性要求得到滿足。建立統一的合規性管理機制,包括安全審計、漏洞管理、合規性監測和報告等,以確保內部企業環境和公有雲環境符合相關法規和標準。

另外,企業也需要注意各家雲端業者所提出的服務水準協議(SLA),確保選擇的服務是否可以滿足企業關於可用性的目標,這個也通常是用於評估雲端業者的一個適用指標。

最後,在公有雲資訊安全領域,新興技術如容器化、無服務架構和人工智慧帶來了許多機遇和挑戰。企業需要注意以下新興技術的重要性和相關安全議題:

企業應該積極追蹤和評估這些新興技術的發展,並與供應商合作,確保安全需求得到滿足。

同時,將新興技術納入企業的資訊安全培訓和教育計劃中,提供相應的知識和技能,以應對不斷變化的安全挑戰。

此外,企業還應該關注新興技術間的整合和交互作用,綜合考慮不同技術的安全特性,以確保整個系統的安全性。透過這些努力,企業能夠跟上資訊安全的趨勢並確保在公有雲環境中實施有效的資訊安全保護措施。

∎ 參考資料 | CVE(Common Vulnerabilities and Exposures)

∎ 參考資料 | Security Certification Roadmap

∎ 參考資料 | Cloud security shared responsibility model — NCSC.GOV.UK

∎ 參考資料 | Microsoft Azure Well-Architected Framework

∎ 參考資料 | 台灣電腦網路危機處理暨協調中心

∎ 參考資料 | 台灣國際認證資安專家協會 (ISC² Taipei Chapter)

© 2026 Freedom Systems Inc. All rights reserved.

© 2026 Freedom Systems Inc. All rights reserved.