從單一密碼到多因素認證:MFA 多因素驗證如何守護企業雲端

Mandy Lin / Marketing Specialist

雲端成為企業顯學,在為企業帶來效率和便利性的同時,也帶來某些未知的安全性疑慮。

根據 2023 CIO大調查報告,最受企業資訊管理者關注的雲端議題為「雲端安全」,達58.6%。Gartner預測,公有雲安全性服務支出將從2022年194億美元一路成長到2026年489億美元。曾有攻擊者竊用雲端管理權限後,執行加密貨幣挖礦作業,消耗價值千百萬的雲端用量,也有發生過雲端資源遭到攻擊而中斷等事件。

雲端業者與網路安全業者並不是沒有發展相應的防護措施,只是企業不一定有意識或專業技術來妥善配置或啟用最基本的MFA服務。本文將探討MFA的重要性,以及如何實施MFA以提升企業雲端服務的安全性。

什麼是多因素驗證(MFA)?

多因素驗證(Multi-Factor Authentication,MFA)又譯為多因素認證、多因子驗證,是一種身份驗證機制及存取控制方法,使用者需要透過兩種以上的驗證機制才能得到授權。最常見的MFA因素有:密碼、生物識別(指紋、臉部辨識)和硬體憑證等。

常見的三種MFA驗證因素類別:

- 知識因素(Something you know):最常見的驗證因素,要求使用者提供的是只有他們知道的資訊,例如密碼、PIN碼或回答預先設定的安全問題。

- 擁有因素(Something you have):使用者擁有的某種實體物品,例如智慧卡、USB安全金鑰、身份證件或手機。這些物品包含獨特的識別資訊,並被用作身份驗證。

- 生物特徵因素(Something you are):基於使用者的生物特徵,例如指紋、虹膜、臉部辨識或聲紋等,可以通過特殊的感測器或設備進行驗證。

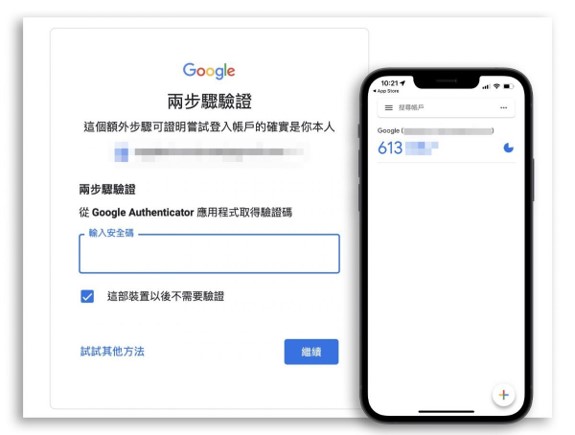

舉個例子,如果你在一台陌生的電腦上登入Google帳號,輸入Google帳號與密碼後,系統可能會要求你在認證過的手機上點選一組數字或確認鍵,以確保陌生裝置上的登入者是你本人。

企業的雲端服務也通常會提供MFA的驗證機制,以信任此存取者確實為企業內的授權用戶,若高權限者的密碼外洩、駭客冒用管理員身分等事件發生,則無法通過第二階段的驗證。比如,要求使用者透過手機同意登入,或是FIDO指紋驗證。

👉延伸閱讀 | 公有雲資安指南:公有雲的資安風險與最佳實踐

MFA之所以重要,第一因為傳統密碼已經不符合現代要求,只要人為管理不當外洩、駭客有心暴力破解,便能成為安全性弱點;第二是身份安全在攻擊鏈中非常關鍵,MFA可以提供額外的安全層次。駭客針對企業發動攻擊,取得特權帳號後進行勒索,是現今企業最常面臨的ATP攻擊模式,所以針對身分認證(Authentication)的管理機制是迫切必要的。

採用MFA機制的優勢:

- 相對於其他網路安全解決方案,成本低、效果顯著

- 緩解弱密碼造成的隱患,類似於雙重保險

- 結合OTP(One-time password),簡化安全驗證流程

MFA與雲端安全結合實施

企業導入雲端最需要謹慎評估的關鍵項目便是「安全性」。現今的攻擊型態多變,如果企業不理解雲端、不理解資安而疏於管控,或是與廠商責任劃分不明,將會產生一定的風險。

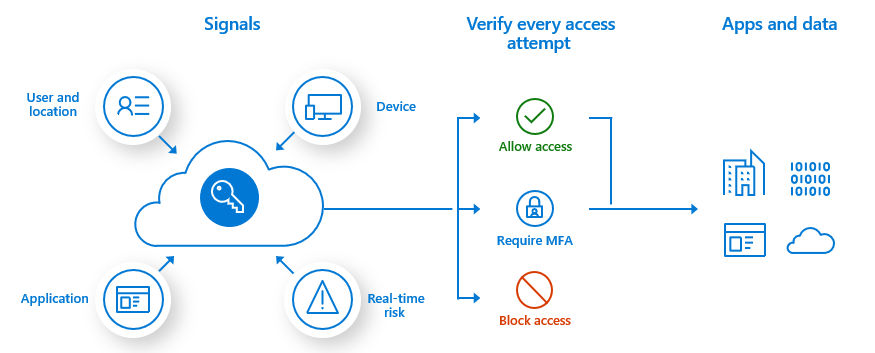

現代主流的雲端業者皆有發表「共同管理責任模型」,意謂著當企業從地端搬遷至雲,部分管理責任便移轉至雲端業者。企業需要自行負責管理身分識別與存取管理、資料、端點,以及由企業自行控制的雲端元件。所以,我們強烈鼓勵企業啟用雲端服務的MFA功能。

▲ Azure 所提出的共同管理責任模型。企業上雲後須注意部分的控制權與安全管理。

以下以微軟Azure AD所提供的MFA驗證方法,提供示意情境說明:

- Microsoft Authenticator:使用推播通知、生物特徵辨識或一次性密碼來核准登入行動裝置應用程式。透過雙步驟驗證來增強或替換密碼,從而提高行動裝置的帳戶安全性。

- FIDO2 安全性金鑰:使用外接式 USB、近距離無線通訊 (NFC) 或其他支援 Fast Identity Online (FIDO) 標準的外部安全性金鑰代替密碼,無需透過使用者名稱或密碼登入。

- 憑證式驗證:使用個人身份識別驗證 (PIV) 和通用存取卡 (CAC),強制執行對抗網絡釣魚的 MFA 驗證。Azure AD 使用者可以使用智慧卡或裝置上的 X.509 憑證直接在 Azure AD 進行身份識別驗證,以登入瀏覽器和應用程式。

👉延伸閱讀 | 運作方式:Azure AD Multi-Factor Authentication

攻擊仍在進化—MFA不是唯一要採取的安全性措施

值得注意的是,MFA也不是100%安全的,它被視為一項基礎且必備的機制,但駭客仍有多種方法可以繞過MFA。舉例來說,「MFA疲勞攻擊」(或稱為MFA提示轟炸)就是一種社交工程手法,攻擊者盜用登入資訊後不斷發出驗證要求,讓使用者疲於應付,「誤按」同意登入。

如何避免MFA被破解?無密碼驗證是一解,透過生物辨識、硬體憑證、SSO等方法來降低記憶密碼與登入作業的難度;也可以限制使用者的嘗試驗證次數、增加時間限制,制止冒用登入。建議定期審查和更新MFA配置,以應對不斷變化的安全威脅。

此外,MFA不能被當作唯一的安全措施,尤其是企業營運的核心系統或服務,應設立資安監控機制,才能針對異常的身分活動發出示警,及早發現、及早治療。

由「人」來完善最佳實踐

從企業治理的完整性而言,還得定義明確的安全政策,培訓員工關於MFA的基礎知識和使用方法,以增強員工對於MFA機制的接受度和使用率。當企業決心數位化後,如果忽略了使用者的輔導、鼓勵,反而容易造成使用者對於雲端、對於新制度的反彈,功虧一簣。

參考資料

© 2026 Freedom Systems Inc. All rights reserved.

© 2026 Freedom Systems Inc. All rights reserved.